活動目的として「パスワード課題の解決」を掲げるFIDO(ファイド)アライアンスは12月5日、東京都内で記者会見し、FIDO認証の採用状況と今後の展開などについて報告した。同団体では例年この時期に日本で近況報告を行ってきているが、既存のFIDO仕様を拡張した「FIDO2」のWeb標準化、試験・認定体制の確立などもあり、産業界への導入機運が高まっている。

W3Cが「Web標準」に勧告したFIDO2、対応デバイスは世界20億台超に

「2012年の設立以降、FIDOアライアンスの活動を進める中で、FIDO大量採用に必要不可欠な鍵は『プラットフォーム対応』を示すことだと気が付いた。これこそ、われわれが『FIDO2』に取り組んだゆえんであり、戦略的な考え方だ」

写真1 FIDOアライアンスのエグゼクティブディレクターは今年、長らく務めたブレット・マクドウェル氏が退任(引き続きアドバイザーを務める)し、最高マーケティング責任者のアンドリュー・シキア氏(写真)が就任した。併せて最高オペレーティング責任者のクリスティーナ・ハルカ氏も就任し、エグゼクティブディレクターは2名体制となった

FIDOアライアンスのエグゼクティブディレクターで最高マーケティング責任者を務めるアンドリュー・シキア氏(写真1)は、近年の活動で力を入れてきた「FIDO2」の意義についてこう力説する。FIDO2は、外部の認証器(生体認証やセキュリティキーなどの対応デバイス)をBluetoothやNFC、USBなどのインターフェースを介してWebブラウザに接続して使用する際の仕様である「CTAP」と、Webサイトでの認証に生体認証やPINコードなどを利用できるようにする技術仕様の「WebAuthn(Web Authentication)」によって構成される。後者のWebAuthnは今年(2019年)3月に、Web技術の標準化団体であるW3Cが正式に「Web標準」として勧告した。

シキア氏のいう「プラットフォーム対応」とは、Android(7.0以降)、Windows 10(Windows Hello)、最新のMac OSをはじめ、Edge、Chrome、FireFox、MacOS向けSafari(13)の各ブラウザ、そしてiOSの13.3 Betaが、FIDO2をサポートするようになったことを意味する(写真2)。これによりFIDO2に対応するデバイスの数量は、「Android端末とWindows 10デバイスを合計するだけでも20億台を超えている」(シキア氏)という。

写真2 デバイス向けOSやブラウザがFIDO2に対応

利用可能なユーザーが増えたことで、グローバル市場では公的機関、民間企業を問わずにFIDOベースのログイン/サインインの採用と導入が進んでいる。例えばGoogleではAndroid端末をセキュリティキーとして利用できる取り組みを行っていたり、米国連邦調達庁(GSA)では公務員や連歩政府職員がWebサイトにログインする際にWindwos Helloやセキュリティキーを使えるようにした。他方で、FIDOアライアンスのメンバー企業としても、IBM、Intuit、FIMEなど加入が拡大している(写真3)。

写真3 最近の新規加入メンバー

IoTとIDで新活動、6月にはシアトルで初の公式カンファレンスも

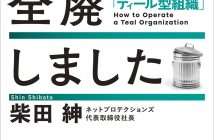

FIDO仕様の採用が進む一方で、2019年には新しい活動にも着手している。FIDOアライアンスが次にターゲットとするのは「IoT」と「ID」の2つのテーマ。それぞれにWGを新設して作業を開始した。

「IoTデバイスについても現状はコアなセキュリティや認証が欠けており、知識ベースの認証であるパスワードで情報を守っていると認識している。これを排除したい」(シキア氏)

具体的には「IoT TWG(IoT Technical Working Group)」の活動を通じて、IoTデバイスでもパスワードを使った認証をなくし、安全性の高い初期設定(オンボーディング)の自動化を目指す。また、「IDWG(Identity Verification and Binding Working Group)」の活動では、アカウントリカバリー(再設定)の際に確実に対応するためのユーザー検証(本人確認)の強化と、認証器への紐付けなどを検討する(写真4)。

写真4 新たな作業領域に向けて2つのWGを設置

また、次のステップとして、2020年はハッカソンの開催などを企画し、開発者の支援に注力していくほか、6月2日・3日の2日間、アメリカ・シアトルで初の公式FIDOカンファレンスとなる「Authenticate 2020」の開催が決定している。関連ソリューションなどの展示も併設されるイベントで、「2021年以降も他地域で展開していきたい」(シキア氏)とのことだ。

ヤフー、ゆうちょ、LINE Pay、ドコモなどが続々とFIDO対応に

日本国内の最新状況については、FIDOアライアンスのボードメンバーでJapan WGの座長を務めるNTTドコモの森山 光一氏(写真5)が報告した。Japan WGの参加メンバーも2016年10月に10社で発足した以降、順調に増え続け、今年12月現在で43社に上っている(写真6)。

写真5 FIDOアライアンス ボードメンバー/Executive Council 兼 FIDO Japan WG座長・NTTドコモ プロダクト部 プロダクトイノベーション担当部長の森山 光一 氏

写真6 FIDO Japan WGの参加メンバー

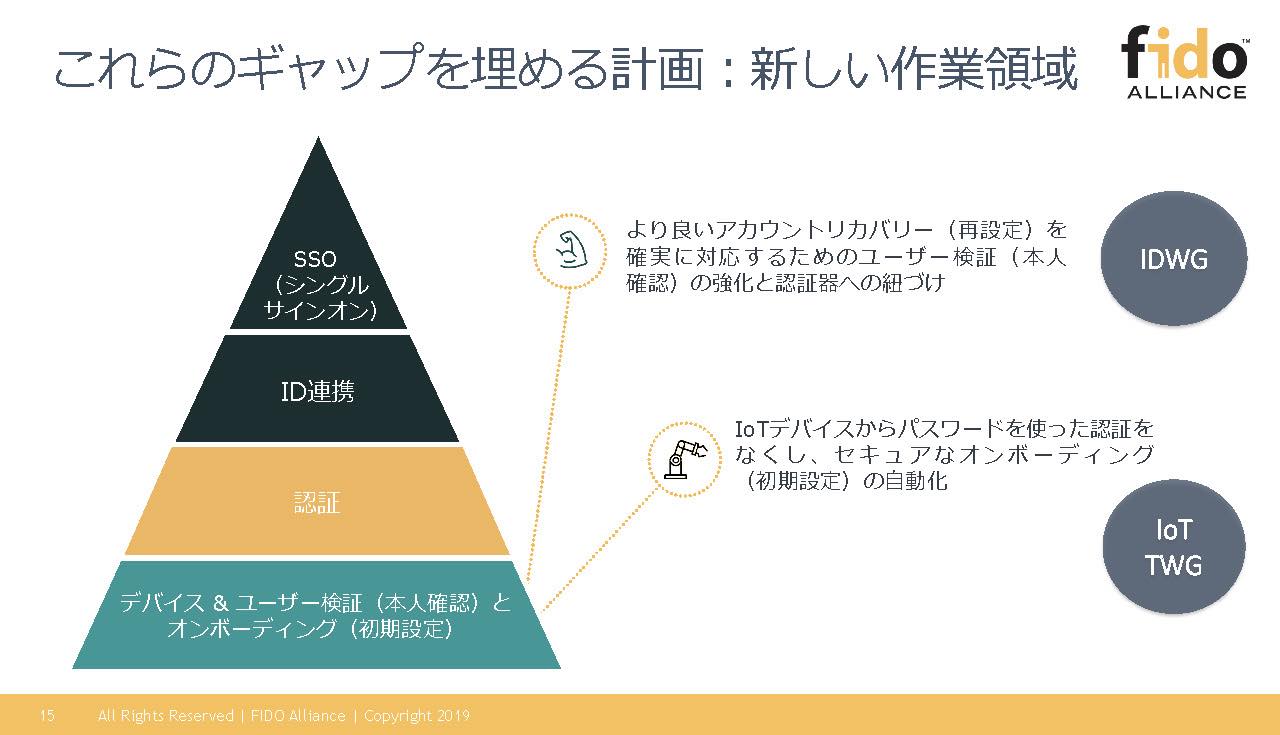

今年(2019年)の上半期は写真7に見られるように、FIDOの認定や導入が国内でも相次いだ。最新のFIDO2に加えて、既存のFIDO仕様(UAF、U2F)をすべて含んだユニバーサルサーバの認定は、新たにQuadoとNRIセキュアテクノロジーズの2社が取得した。また、7月には認証器では初のFIDO2認定を富士通の手のひら静脈認証装置が取得した。

写真7 2019年上半期の展開ハイライト

金融・決済分野では、7月にゆうちょ銀行が提供するモバイルバンキングサービス「ゆうちょダイレクト」への「ゆうちょ認証アプリ」を使ったログイン、および、送金時の認証にFIDO(UAF)が採用された(写真8)。また9月には、モバイル決済サービスである「LINE Payアプリ」がFIDO2対応にバージョンアップし、提供開始された(写真9)。FIDO2を実装したモバイル決済アプリは世界初だという。

写真8 FIDO UAFに対応した「ゆうちょ認証アプリ」

写真9 FIDO2に対応した「LINE Payアプリ」

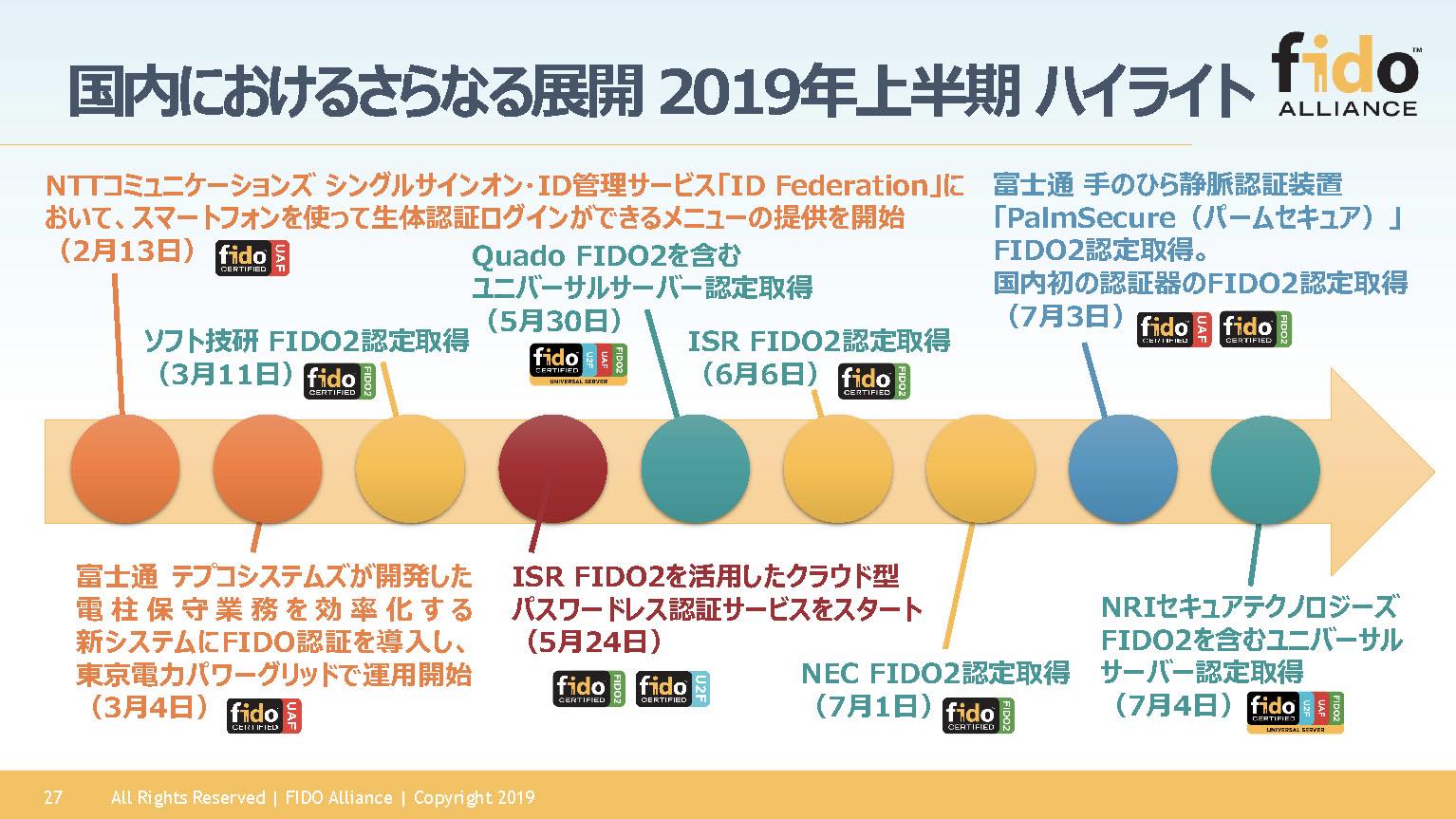

「パスワードレス認証」を提供する商用サービスも導入が進んでいる。昨年10月にヤフーが世界で初めてFIDO2によるログインを商用導入、今年5月にはインターナショナルシステムリサーチ(ISR)がFIDO2セキュリティキーで提供を始めた。そして来年2月にはNTTドコモが同社のdアカウントログインにパスワードレス認証を導入する。

dアカウントへのログインが生体認証のみに

これまでdアカウントを設定する際にはパスワード認証か生体認証をユーザーが選択できたが、これを生体認証のみに変更する。設定アプリのメニューに「パスワード無効化設定」が追加され、ここからパスワードそのものを無効にすることができる(写真10)。FIDOが課題視する「共有の秘密」を体現するパスワードが、そもそも存在すらしなければ、漏洩することも盗聴されることもないという理屈だ。こうした大英断をNTTドコモという国内最大シェアのモバイル通信キャリアが下すことのインパクトは計り知れないだろう。

写真10 2020年2月にNTTドコモが導入予定の「dアカウント パスワードレス認証」

そのほかJapan WGでは、FIDO認証器とサーバの間での相互接続性(インターオペラビリティ)テストを今年11月に初めて開催し、日本を含む10の国と地域から14社が参加した。13のサーバと6の認証器が相互接続性テストを通過し、12月には国内企業によるFIDO認定製品が新たに3社(Capy、KDDI、ナレッジスイート)に認められている。

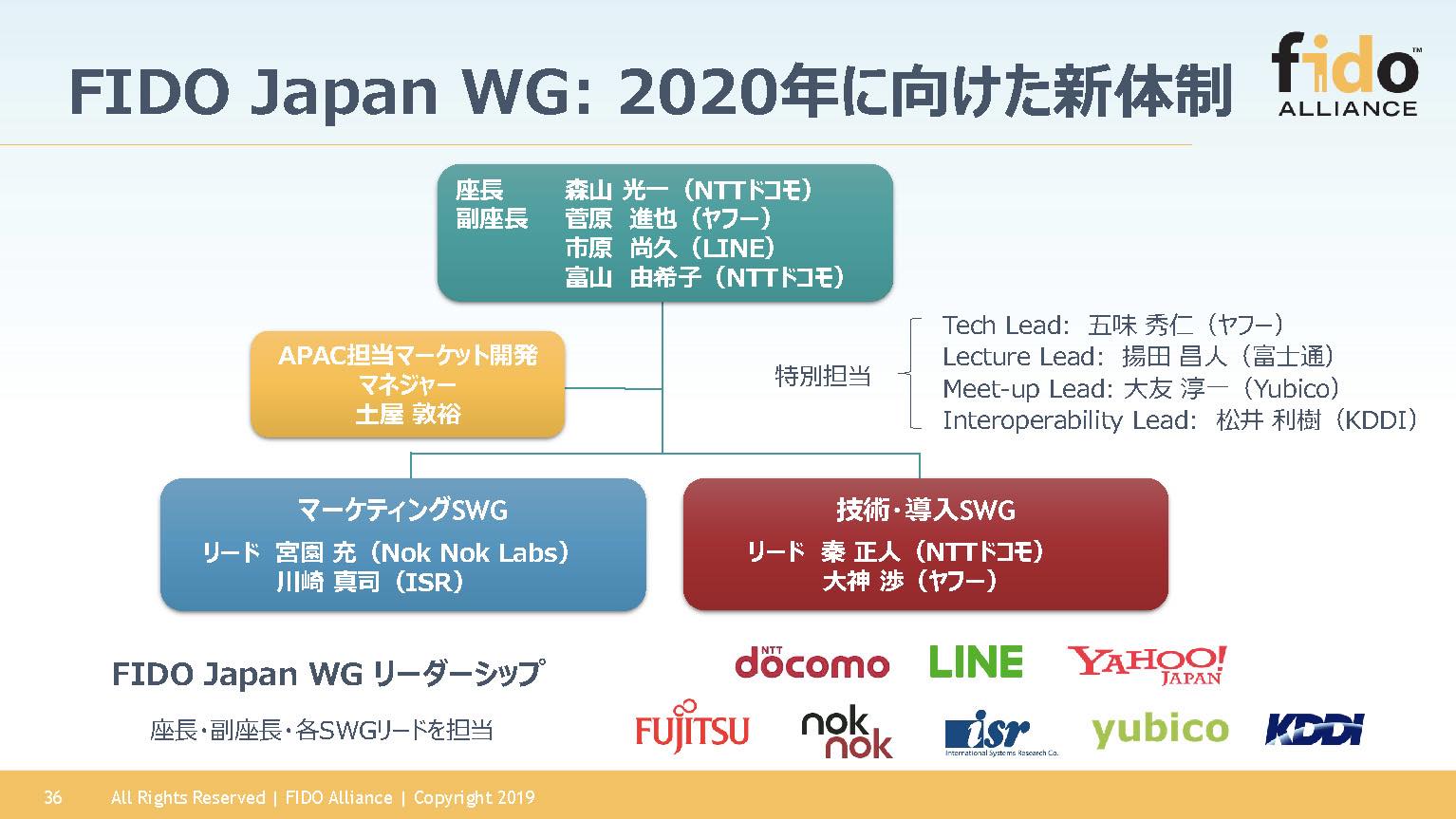

活動が活発化しているJapan WGでは、2020年に向けて新体制へ移行する(写真11)。従来の中心メンバーに加えて、新たに特別担当として4名のリード(Lead)を選任、さらにマーケティングSWGと技術・導入SWGを設置して活動の強化を図る構えだ。

写真11 FIDO Japan WGの新体制

写真12 記者会見の出席メンバー。写真左から、FIDO Japan WG副座長・NTTドコモ プロダクト部 プロダクトイノベーション担当課長 富山 由希子 氏、FIDO Japan WG副座長・ヤフー サービス統括本部 ID・PIM本部長 菅原 進也 氏、FIDO Japan WG座長・NTTドコモ プロダクト部 プロダクトイノベーション担当部長 森山 光一 氏、FIDO アライアンス エグゼクティブディレクター 兼 最高マーケティング責任者 アンドリュー・シキア 氏、FIDO Japan WG副座長・LINE サイバーセキュリティ室 室長 市原 尚久 氏

同日午後には6度目の開催となる「FIDO東京セミナー」が都内で開催された。今年は「FIDO認証の本質と意義」をテーマに開催されたが、約300名の参加者で会場は早々に満席となり、国内においてもFIDOへの関心の高まりがうかがわれた。

【関連記事(電子決済マガジン)】

次世代版FIDO 続々国内で(2019年7月)

主要Webブラウザに対応した「FIDO2」登場で、パスワードレス認証は広がるか?(2018年12月)

「FIDO UAF 1.1」登場で、標準アンドロイドOSでのFIDO対応が可能に(2017年12月)

FIDOアライアンスが東京セミナーを開催、iPhoneの「Touch ID」にFIDOを適用できた秘密は?(2016年12月)