ID・パスワード方式に代わるオンライン認証に関して技術仕様の標準化を目指しているFIDO(ファイド)アライアンスは12月7日、東京千代田区の秋葉原コンベンションホールで記者会見し、2018年中の活動成果や、日本国内での活動状況、日本国内におけるFIDO認証の導入状況、新仕様である「FIDO2(Web認証)」の内容などについて発表した。

FIDO最大の特徴は「公開鍵暗号方式」の採用にあり

FIDOアライアンスではこの数年、毎年12月に活動の進捗報告を兼ねて、記者会見と、誰もが参加可能な東京セミナーを開催してきている。そして、今年の発表で注目を集めたキーワードが「FIDO2」。その内容を報告する前に、FIDO認証の基本をおさらいしておこう。

FIDOが定める認証方式で、最大の特徴となっているのは「共有の秘密(shared secrets)に依存しないこと」(FIDOアライアンス・エグゼクティブディレクターのブレット・マクドウェル氏 /写真1)。自分も、やり取りをする相手も、お互いに同じ情報を持ち合っておく必要があるこの方法は、2018年の今日でもWeb上で広く利用されているID・パスワード方式に代表される。情報をやり取りする経路を不正に攻撃されれば、共有の秘密は漏えいし、他人になりすましを許してしまう危険性がある。また、昨今ではWebサイトを通じた会員サービスの提供が当たり前に利用されるようになり、1人の利用者が覚えておけるパスワードの数にも限界が出て来た。「このサイトのパスワード、どれに設定したっけ?」。誰もが身に覚えのある経験だろう。

写真1 FIDOアライアンス エグゼクティブディレクター ブレット・マクドウェル氏

これらの課題に対して、共有の秘密(共通鍵)の対極にある「公開鍵暗号」を用いることで、不便なパスワード社会を克服しようとするのがFIDO認証の基本的なコンセプトだ(写真2)。公開鍵暗号方式では、利用者自身が「公開鍵」と「秘密鍵」と呼ばれる2つの鍵(デジタル情報)を生成し、このうち「公開鍵」だけをやり取りする相手に知らせておく。他方の「秘密鍵」は自分しか知り得ない状態で保管しておき、相手に知らせたい情報があれば自分の「秘密鍵」で署名、暗号化した状態で送信する手順を踏む。受信した相手は「公開鍵」を使ってこの情報を復号化し、相手の真正性を確認できる。この仕組みを利用することで、外部からの不正な攻撃を無効化する。

写真2 FIDO認証モデルの基本コンセプト

公開鍵暗号方式自体は2000年代以降よく知られた仕組みだが、FIDOのユニークな点はこれに「ひとひねり」を加えた点にある。それは「公開鍵」「秘密鍵」の鍵ペアを生成する場所として、また「秘密鍵」の保管場所として、「FIDO認証器」の概念を持ち込んだことだ。

FIDO認証では、相手と認証しようとする場面で、利用者がまず「FIDO認証器」に対して認証を行う。そして、これが合致したときにだけ鍵ペアを生成したり、所定の場所から「秘密鍵」を取り出して、相手と秘密のやり取りを行うことができる。

「FIDO認証器」として、生体認証機能を備え持つスマートフォンなどを利用する場合にはパスワードは不要になるし、USB接続タイプのセキュリティキーなどを用いればパスワード認証に追加して2要素認証を組み込むことができる。このうち前者は「UAF(Universal Authentication Factor)」と呼ばれるモバイルアプリなどに適用可能な形態で、後者は「U2F(Universal 2nd Factor)」と呼ばれる2要素認証向けの形態となる(写真3)。

「UAF」と「U2F」。FIDOアライアンスはこれまでこの2つの形態に特化して普及と導入を推進してきた。そこに新しい概念として加わってきたのが、今年、2018年に公開された「FIDO2」だ。

写真3 FIDO仕様の変遷(UAFとU2F)

W3C標準の勧告候補になった「FIDO2」とは?

新たに登場してきた「FIDO2」と、「UAF」「U2F」との関係性は、やや複雑で理解しづらい面がある。FIDOアライアンスのボードメンバーで後述するジャパンWGの座長を務めるNTTドコモ・プロダクト部プロダクトイノベーション担当部長の森山 光一氏(写真4)は「『UAF』も『U2F』も『FIDO2』も、本質的な認証のモデルは同じ。『FIDO2』によって(これらの認証を)Webブラウザに組み込みやすくなった」と説明する。

写真4 FIDOアライアンスボードメンバー・FIDO Japan WG座長・NTTドコモ プロダクト部 プロダクトイノベーション担当部長 森山 光一 氏

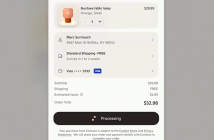

このコメントにもあるように、「FIDO2」では「Webブラウザ」上でのFIDO認証の利用場面を考えることが極めて重要になる。実際、GoogleのChrome、MicrosoftのEdge、Mozilla財団のFirefoxといった主要な3大Webブラウザが「FIDO2」のサポートを済ませている(AppleのSafariは開発版Release 71でサポート/写真5)。FIDOアライアンスの出版する各種の日本語ドキュメントでも、「FIDO2」の単語をあえて「FIDO2(Web認証)」と記載し、補足する言葉を併記することで読者の理解を促そうとする狙いが見える。

写真5 主要なWebブラウザとOSがFIDOをサポート

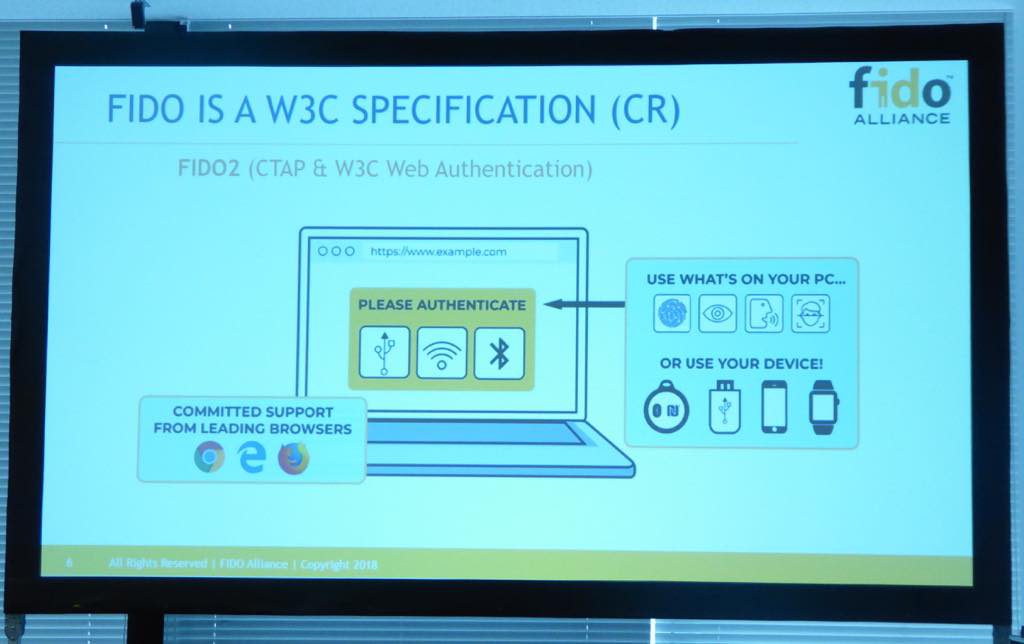

「FIDO2」は分解すると、「CTAP(Client To Authenticator Protocol)」と「WebAuthn(Web Authentication)」の2つのパートにより構成される(写真6)。

このうち「CTAP」は、外部の認証器をBluetooth(BLE)やNFC、USBなどによりWebブラウザに接続して使用する際の仕様。具体的なイメージとしては、利用者がPCのWebブラウザ上で認証やログインが必要になった場面で、例えば別に持っているスマートフォンの生体認証機能を使って利用者の認証を行い、その結果をBluetooth(BLE)やNFCを介してPCとローカルに連携することで、安全なWeb認証を行うことが考えられる。

対して「WebAuthn(Web認証)」は、FIDOアライアンスからの提案を受け、Web技術の標準化団体であるW3C(World Wide Web Consortium)が今年4月に「勧告候補」とした、Webサイトでの認証に生体認証やPINコードなどを利用できるようにする技術仕様だ。

写真6 「FIDO2」の内訳(構成要素)

これら2つの技術仕様から成り立っている「FIDO2」は、あたかも既存のFIDO仕様である「UAF」と「U2F」を丸ごと呑み込んだ上位の仕様にも思える。しかし、現状、事態はそう簡単ではないようだ。

「『UAF』の認証器は『FIDO2』の認証器と互換性はない。他方で、『U2F』の認証器と『FIDO2』の認証器には後方互換性がある」(前出の森山氏)

こう聞くと、Webブラウザではなくモバイルアプリに適用されてきた「UAF」と、「U2F」「FIDO2」の間には溝があるようにも感じられるが、実際の利用シーンでは必ずしも混乱は生じないのではないかとの見方もある。

「最近のAndroid端末では『UAF』と『FIDO2』の両方が使えるようになってきた。確かに(認証器に対応する)サーバ側では『UAF』に対応するサーバと『FIDO2』に対応するサーバとが存在するが、FIDO認定されたすべての認証器との適合性を確保した『ユニバーサルサーバー』も出て来ており、これであればすべてに対応できる(写真7)」(同・森山氏)

写真7 FIDOアライアンスでは相互運用を担保するため、製品の機能認定やセキュリティ認定のプログラムも提供している

なお、前記した通り、今年W3Cの標準となったFIDO仕様だが、ITU(国際電気通信連合)標準としても批准されることになった。「FIDO UAF」は「x.1277」として、「CTAP1」と「U2F」を含む「FIDO2 CTAP」は「x.1278」として、ITU標準に位置付けられている。

日本地域WGの活動が活発化〜ヤフーに続きKDDI、LINEがFIDO2認定を取得

FIDOアライアンスのボード(理事)メンバーには世界で37社が加盟しているが、そのうち日本企業としてはNTTドコモ、LINEがあり、ここに12月7日、新たにヤフー(Yahoo! JAPAN)が加わったことで3社となった。

2年前の2016年12月には日本国内におけるFIDO認証の普及推進を目的として「ジャパンWG」を設置している(写真8)。ジャパンWGには日本企業19社と、日本に拠点のある外国企業6社の計25社が参画する。

写真8 記者会見の出席メンバー。写真左から、FIDO Japan WG副座長・NTTドコモ プロダクト部 プロダクトイノベーション担当課長 富山 由希子 氏、FIDO Japan WG副座長・ヤフー サービス統括本部 IDソリューション本部長 菅原 進也 氏、FIDO Japan WG座長・NTTドコモ プロダクト部 プロダクトイノベーション担当部長 森山 光一 氏、FIDO アライアンス エグゼクティブディレクター ブレット・マクドウェル 氏、FIDO Japan WG副座長・LINE セキュリティ室 マネージャー 市原 尚久 氏、FIDO アライアンス チーフマーケティングオフィサー アンドリュー・シキア 氏

こうした施策も功奏し、日本国内の直近の動きは活発だ。「UAF」の導入では、今年2月にソフトバンクの「My SofBankプラス」がFIDO認証のログインに対応したほか、三菱UFJ銀行のインターネットバンキング用スマホアプリがFIDO準拠の生体認証機能を提供開始。また保険会社のアフラックでは、FIDO準拠の生体認証機能を生存確認手続きに適用させることで、がん保険の診断給付年金の「即時支払いサービス」を開始した(12月17日よりサービス開始)。

「FIDO2(Web認証)」関連では今年9月、ヤフーが世界で初めて「FIDO2」の認定を取得し、翌10月からAndroidスマートフォンのWebブラウザ上から生体認証によるログインを可能にした。これに続いて、記者会見当日の12月7日には、KDDIとLINEの2社が新たに「FIDO2」の認定を取得したと発表した。

このうちLINEが取得したのは「FIDOユニバーサルサーバー」の認証。FIDOユニバーサルサーバーは、「UAF」「U2F」「FIDO2」のすべての認証試験に合格したサーバーで、今後、LINEの各サービスでFIDOに準拠した生体認証などが利用できるようになることを意味する。LINEでは2019年春以降にFIDOの導入を予定しているという。

グーグル、マイクロソフトの担当者らも登壇した東京セミナー

記者説明会の午後には同一会場にて東京セミナーが催され、FIDOアライアンスのメンバーのほか、FIDO認証に関心のある参加者が多数来場した。

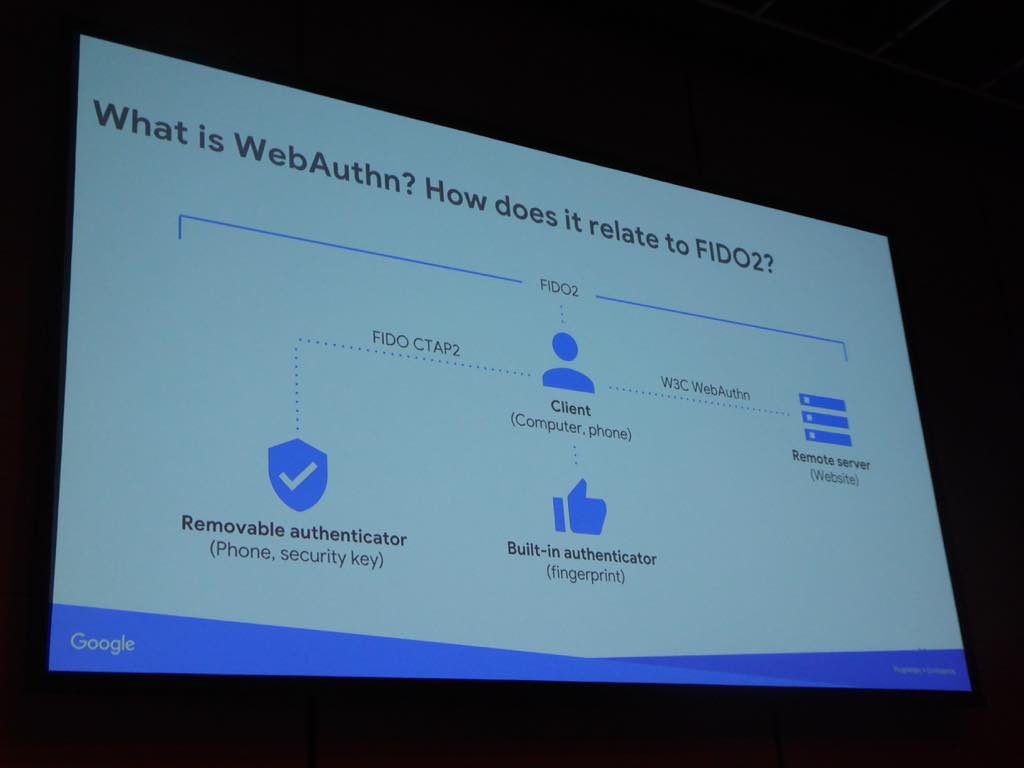

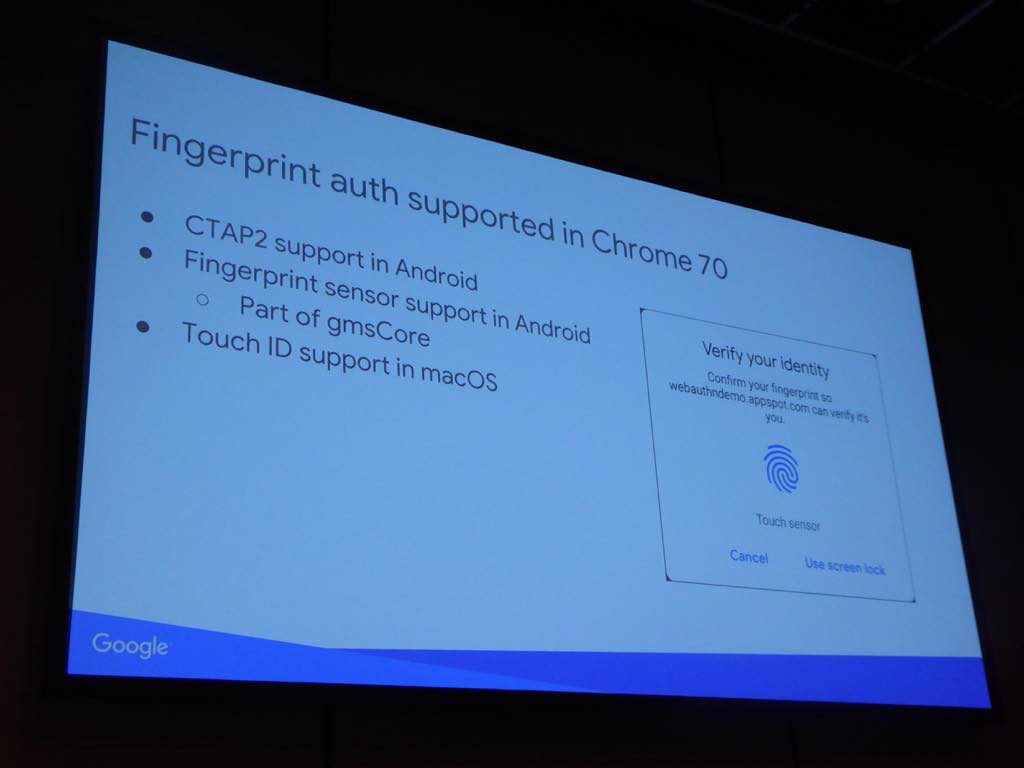

セミナーではグーグル・デベロッパーアドボケートの北村英志氏(写真9〜11)や、日本マイクロソフト・技術統括室チーフセキュリティオフィサーの河野省二氏(写真12〜13)などが登壇した。

写真9 グーグル・デベロッパーアドボケートの北村英志氏

写真10 グーグルの北村氏は「FIDO2」と、W3Cの標準である「WebAuthn」などとの関係についてもわかりやすく解説した

写真11 グーグルのChromeブラウザではバージョン67より「WebAuthn」に対応。さらにバージョン70ではAndroid端末上での指紋認証や、macOSのTouch IDにも対応した。「対応した1週間後にヤフージャパンさんがAndroid端末での指紋認証ログインを商用で採用してくれて、嬉しかった」と北村氏

写真12 日本マイクロソフト・技術統括室チーフセキュリティオフィサーの河野省二氏

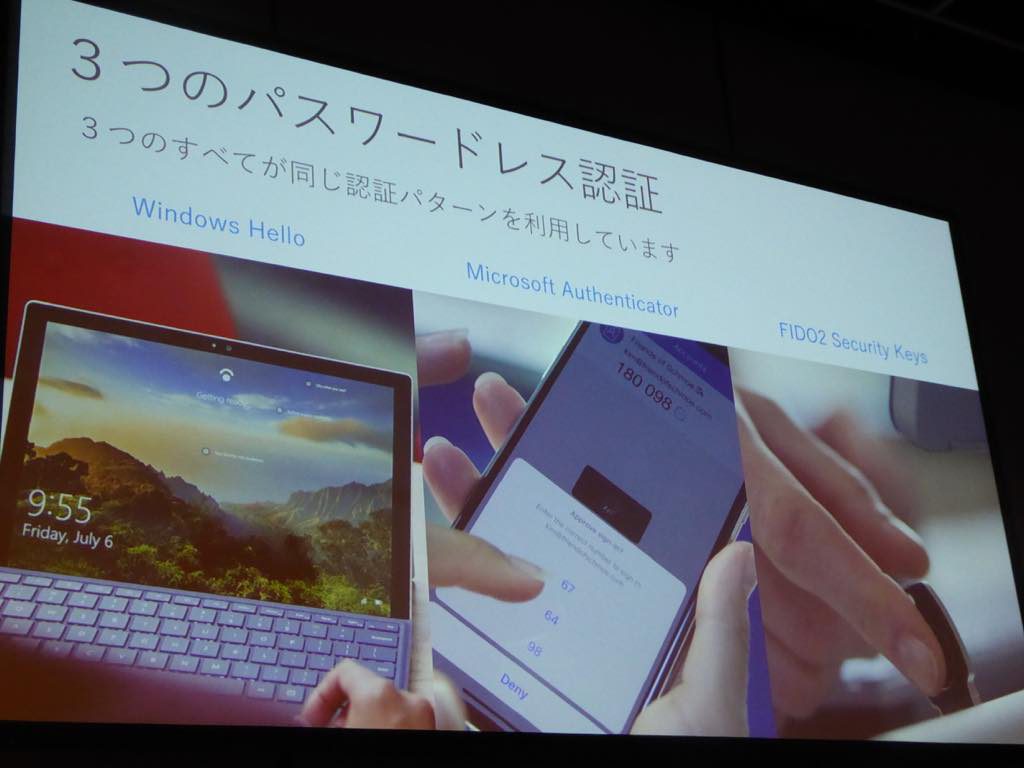

写真13 マイクロソフトのWindows10では、生体認証でのログオンに対応する「Windows Hello」、2段階認証の「Microsoft Authenticator」に加え、FIDO2準拠のセキュリティキーに対応する。「セキュリティの原則は同じにして、テクノロジーを変えて提供しており、みな等しく強力だ。その際に、(それらの認証手段が)標準的かどうかやルールに則っているかどうかが大切になる」(河野氏)